Pocos de los que visitáis Telequismo no sabréis lo que es un ransomware. Unos cuantos (entre los que me encuentro) lo habréis sufrido en vuestras carnes, otros habréis únicamente leído acerca de sus consecuencias y otros quizás no sepáis ni de qué estamos hablando. Para estos últimos vamos a introducir unos breves antecedentes.

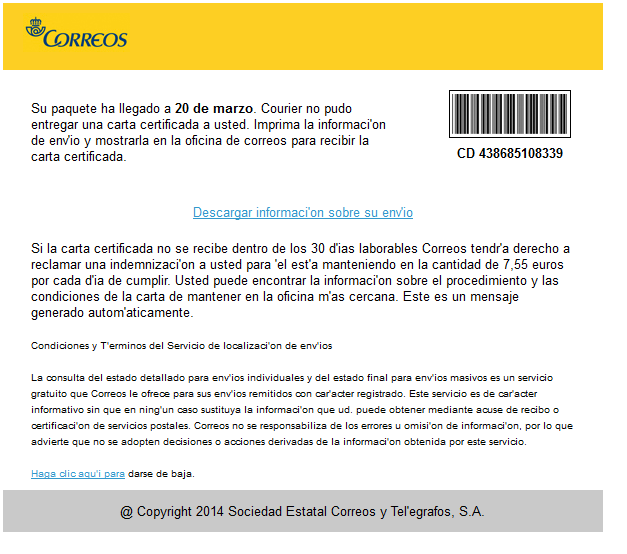

Un ransomware es un tipo de amenaza que se caracteriza por encriptar los ficheros de una máquina y solicitar un rescate (ransom) al usuario para poder volver a disponer de los mismos. Para conseguir su objetivo se camufla en correos con un aspecto más que atractivo y que difícilmente hace dudar al usuario de que pueda tratarse de una amenaza real.

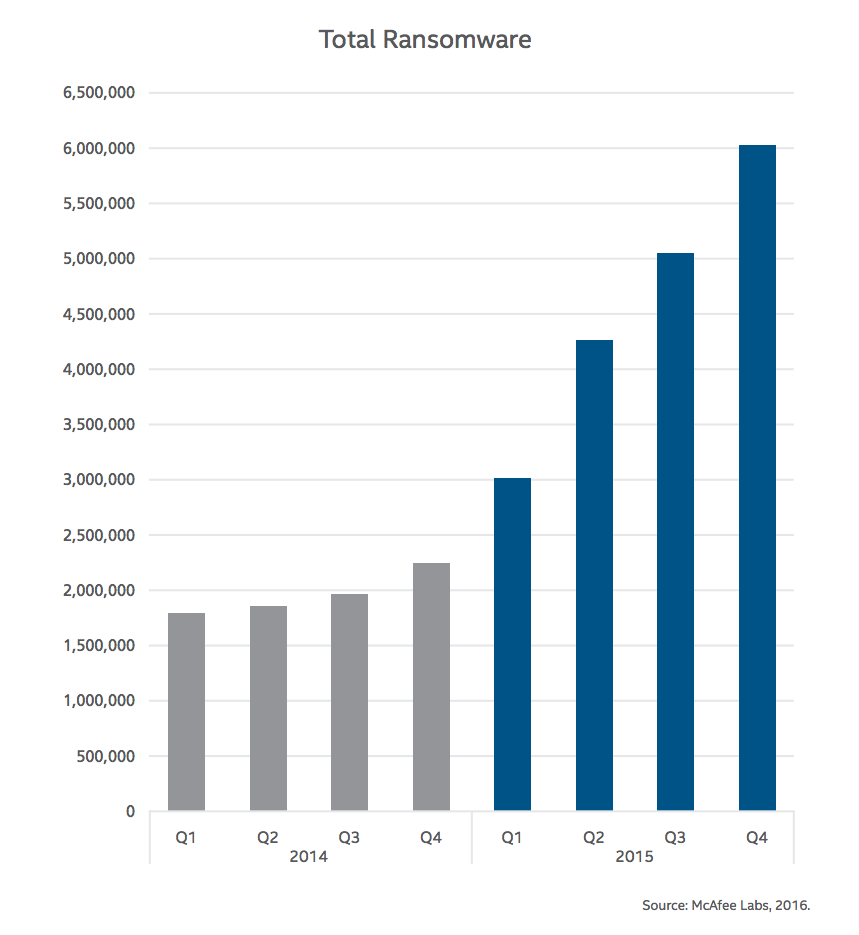

Para hacernos una idea del impacto que esta amenaza está teniendo en nuestra sociedad la siguiente gráfica recoge el crecimiento de dispositivos que han sufrido una infección de este tipo entre los años 2014 y 2015:

Nada de esto sería especialmente llamativo si no fuera porque el ransomware dispone de una característica que lo convierte en especialmente peligroso y diferente a lo visto hasta la fecha, cambia muy rápido. Por primera vez existe una amenaza que ha conseguido ir más rápido que la industria de la ciberseguridad. Una amenaza que ha redefinido términos como los ataques Zero-Day y que por si sola ha disparado el desarrollo de soluciones tipo Sandbox o seguridad cognitiva.

Pero, ¿existe alguna solución que permita protegernos contra esta creciente amenaza? La respuesta es que sí, pero los matices son tantos que obligan a analizarlos en detalle. ¿Qué podemos hacer para protegernos contrar el ransomware?

Empecemos por el principio, concienciación

Tal y como iniciaba este artículo muchos de vosotros sabréis de sobra que es un ransomware y con cierto sentido común evitaréis pinchar en esos enlaces que nos pueden hacer dudar de la veracidad del contenido de un correo. Pero no nos equivoquemos la inmensa mayoría de usuarios ni siquiera han oído hablar de ese dichoso término.

Sabiendo esto parece sencillo pensar que la mejor forma de diseñar una estrategia de protección frente al ransomware debe comenzar por hacer entender a los usuarios de nuestros sistemas de los riesgos a los que estamos expuestos con la irrupción de esta nueva amenaza.

Mostrar ejemplos de cómo pueden presentarse las diferentes variantes del ransomware y el impacto que una mala acción por parte de un usuario puede tener para la compañía parecen buenas acciones para definir una base de protección con cierto sentido. Informar al usuario de que se revise el dominio de origen del correo o comprobar si alguien ha recibido algo parecido no hacen más que sumar sobre dicha base, pero no podemos dejar en manos de cada usuario la seguridad de nuestra información...

Sandbox, el anti-ransomware por excelencia

Una vez concienciados nuestros usuarios de los riesgos a los que estamos expuestos y teniendo en cuenta que por mucha concienciación que consigamos seguro que alguien "decidirá" ponernos a prueba debemos protegernos de la mejor manera posible.

Teniendo en cuenta que el ransomware se transmite casi en su totalidad a través del correo electrónico es sencillo pensar que nuestro primer nivel de protección debe residir ahí, en nuestro servicio de correo electrónico. Pero el problema que propone el ransomware transciende los niveles de seguridad que aportan la soluciones de control de correo tradicionales.

Al tratarse de una amenaza que muta con tanta rapidez la firmas de amenazas que empleaban estas plataformas no llegan a ser lo suficientemente rápidas como para proteger completamente a un sistema. Por lo tanto, ¿qué podemos hacer? Tirarnos a la arena...

De un tiempo a esta parte (sobretodo desde la irrupción del ransomware) los principales vendors del mercado han desarrollado soluciones de Sandboxing que permiten analizar de una forma totalmente disruptiva el nivel de amenaza que un determinado fichero puede suponer para un sistema.

Un Sandbox permite emular el comportamiento que un fichero va a tener en un determinado entorno de trabajo. Para ello genera máquinas virtuales con los sistemas operativos objeto del análisis y comprueba el comportamiento que un fichero puede tener en un sistema concreto. Si a pesar de que el fichero no esté cualificado en ninguna base de datos de firmas se detecta una acción sospechosa, el Sandbox avisará a las plataformas de seguridad correspondientes (NGFW, Email Gateway,...) y no dejará pasar el tráfico en cuestión.

En la actualidad estos servicios son principalmente comercializados en cloud y pueden encontrarse en formato propietario (sólo para los sistemas del propio fabricante) o en formato abierto (cualquier fabricante puede usar el servicio).

Fortinet Sandbox, Checkpoint Sandblast, Palo Alto WildFire o Sophos Sandstorm son sólo algunas de las soluciones que los principales vendors del mercado comercializan en este ámbito como complemento a sus soluciones End-to-End pero existen también soluciones específicas de Sandbox como las de FireEye.

A pesar de que este sistema puede parecer la solución definitiva para protegernos frente al ransomware tiene ciertas contraprestaciones que deben ser analizadas. Hay que tener en cuenta por ejemplo que todo ese proceso de análisis que hemos comentado con anterioridad suele requerir de unos 5 minutos, lo cual puede suponer en hándicap para ciertos entornos y/o servicios.

Por otro lado parece lógico pensar que no es buena idea pasar todo nuestro tráfico por este tipo de sistemas por una cuestión de rendimiento y/o tiempos de procesamiento con lo que debe existir un criterio para decidir qué tráfico hacemos pasar por el Sandbox y cuál no. Algunos fabricantes dejan ese criterio en manos de sus propios algoritmos y otros en parámetros configurables que permiten determinar niveles de amenaza en base a ciertos criterios, pero de una u otra manera siempre tendremos cierto tráfico que escape a nuestra caja de arena...

Endpoint basado en comportamiento

Al margen de los controles que podamos definir con los servicios de Sandbox el ransomware puede presentarse en otros formatos con lo que estamos obligados a definir otro tipo de barreras que nos permitan disponer de una solución integral de protección.

Para ello las soluciones de endpoint se presentan como la mejor solución, pero al igual que ocurría con el control de correo electrónico el acercamiento de los endpoint al control de amenazas debe reinventarse. De nada sirve intentar protegernos frente a un ataque ransomware a través de un control basado en firmas.

En la actualidad ya existen numerosas soluciones de protección para el endpoint basadas en comportamiento y no en firmas. Se trata de una forma de análisis en los que a través de una serie de algoritmos y procesos se modeliza el comportamiento que ciertos ficheros y o aplicaciones pueden tener en un sistema y previenen de esta forma de un ataque antes de que el mismo se produzca, permitiendo disponer de una herramienta de seguridad totalmente proactiva.