La tendencia hacia la nube de los servicios TIC es ya una realidad. Unos apuestan por la nube pública, otros por la privada, los hay que prefieren la híbrida...da igual, la realidad es que el movimiento es a todas luces imparable.

Dentro de esta tendencia cada vez más real hay players que han sido unos impulsores clave para el uso casi generalizado de la nube como base para el despliegue de servicios. Si hubiera que quedarse con dos, estoy casi seguro que a cualquiera de nosotros nos vendrían a la cabeza dos gigantes tecnológicos que en mayor o menor medida han creado un ecosistema idóneo para la migración a la nube. Me refiero a Amazon y Microsoft, a AWS y a Azure. Dos soluciones que se reparten más del 50% del pastel de la nube pública y que se han convertido en la referencia para cualquier competidor.

No tengo la intención hoy de profundizar en las bondades de cada tecnología ni siquiera en conocer las funcionalidades que una puede presentar frente a la otra, si no que quiero poner el foco en una funcionalidad a la que por desgracia damos menor importancia que a las IOPs, GHz y TB de nuestras plataformas. Hoy toca hablar de la seguridad en la nube pública.

¿Quién confía la seguridad de sus servicios a unas ACLs?

La respuesta a esta respuesta creo que es relativamente sencilla, nadie que quiera dormir medianamente tranquilo. Pues bien eso es lo que estamos haciendo si basamos la seguridad de nuestros servicios en AWS o Azure en sus funcionalidades de seguridad por defecto.

Para entender esto es interesante echar un ojo a la descripción en términos de seguridad de las capacidades de ambos servicios.

Amazon Web Services

Echando un ojo a la configuracion de seguridad de AWS podemos encontrarnos con esto:

Amazon VPC ofrece características que puede utilizar para aumentar y controlar la seguridad de su VPC:

- Grupos de seguridad: actúan como firewall para las instancias asociadas de Amazon EC2, al controlar el tráfico entrante y saliente en el ámbito de la instancia.

- Listas de control de acceso (ACL) de red: actúan como firewall para las subredes asociadas, al controlar el tráfico entrante y saliente en el ámbito de la subred.

- Logs de flujo: capture información acerca del tráfico IP entrante y saliente de las interfaces de red de su VPC.

Podéis consultar esta información en detalle en el siguiente enlace:

http://docs.aws.amazon.com/es_es/AmazonVPC/latest/UserGuide/VPC_Security.html

Microsoft Azure

En el caso de Microsoft Azure revisando sus Best Practices en términos de seguridad podemos encontrar lo siguiente:

While Network Security Groups and User Defined Routing can provide a certain measure of network security at the network and transport layers of the OSI model, there are going to be situations where you’ll want or need to enable security at high levels of the stack. In such situations, we recommend that you deploy virtual network security appliances provided by Azure partners.

Azure network security appliances can deliver significantly enhanced levels of security over what is provided by network level controls. Some of the network security capabilities provided by virtual network security appliances include:

- Firewalling

- Intrusion detection/Intrusion Prevention

- Vulnerability management

- Application control

- Network-based anomaly detection

- Web filtering

- Antivirus

- Botnet protection

If you require a higher level of network security than you can obtain with network level access controls, then we recommend that you investigate and deploy Azure virtual network security appliances.

Podéis consultar esta información en detalle en el siguiente enlace:

En definitiva ambos proveedores nos vienen a decir que te ofrecen soluciones que permiten cubrir las necesidades más básicas que podría presentar un servicio pero prefieren desaparecer de la ecuación cuando la cosa se pone seria...

Seguridad de red virtual, la solución

Ante esta situación parece obvio pensar que algo hay que hacer, ¿no? Pues sí, en efecto algo tenemos que hacer para mejorar los niveles de seguridad que hemos comprobado.

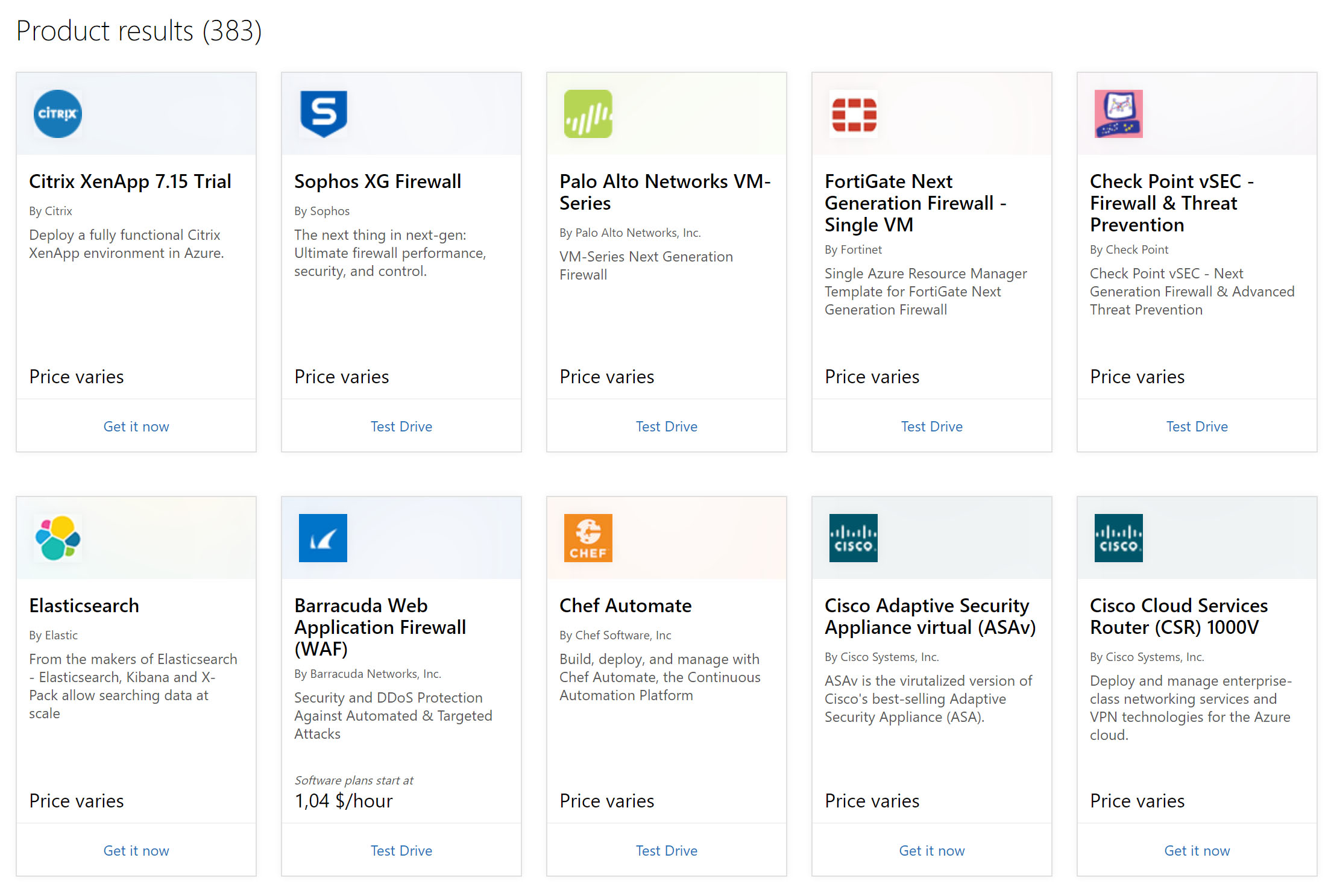

Gracias a Dios ambas plataformas son más que conocedoras de estas limitaciones y por ello ponen muy fácil complementar esas carencias que el diseño de origen presenta. Tanto el marketplace de Amazon como el de Azure están repletos de diversas soluciones de seguridad de red que permitirán complementar ese firewall nativo (y de andar por casa) que nos ofrecen por defecto, con lo que la solución está ahí mismo.

Soluciones de la mayoría de fabricantes del sector (Fortinet, Sophos, Checkpoint, Paloalto, Cisco,...) que como puede apreciarse en las siguientes imágenes han trasladado casi la totalidad de su portfolio a este mercadillo en la nube.

En función de las necesidades de cada servicio es posible encontrar soluciones de NGFW, WAF, IPS / IDS, Antivirus, SIEM... que correctamente implementadas nos darán algo más de tranquilidad a la hora de publicar nuestros servicios en la nube.

Conclusiones

El tema de la seguridad en la nube pública en un aspecto al que mucha gente no presta la suficiente atención pero que puede suponer una puerta de entrada muy sencilla para cualquiera que nos tenga en su punto de mira. A nadie hoy en día se le ocurriría basar la estrategia de seguridad de su Datacenter en un firewall de nivel 3/4 y unas ACLs por lo que esa misma filosofía deberíamos trasladarla a otros entornos que ahora demandan de esa misma estrategia de seguridad.

Amazon y Microsoft dejan muy claro en sus políticas de seguridad que no es ésta su principal prioridad y de forma inteligente delegan esa función a los expertos en la materia que puedan aportar los niveles de servicio y cobertura que los servicios de la nube pudieran requerir.

Quizás Microsoft y Amazon hayan puesto tan sencillo el despliegue de servicios que hayan "acomodado" a sus clientes a un entorno donde la provisión de servicios es instantánea. Esa inmediatez puede que haya provocado que en ocasiones nos olvidemos de ese necesario compañero de viaje que es la seguridad.